現今進行資安事件分析的方式,依社團法人台灣E化資安分析管理協會所發佈「開源LogonTracer視覺化過濾再用系統事件檢視器細察–二刀流Windows日誌分析精準掌握資安蛛絲馬跡」所建議:採用LogonTracer與Windows Event Log 進行分析。

圖片來源:節省工具箱 Jason Tools: 開源登入事件分析工具:LogonTracer

http://blog.jason.tools/2021/05/2020-ironman-31.html

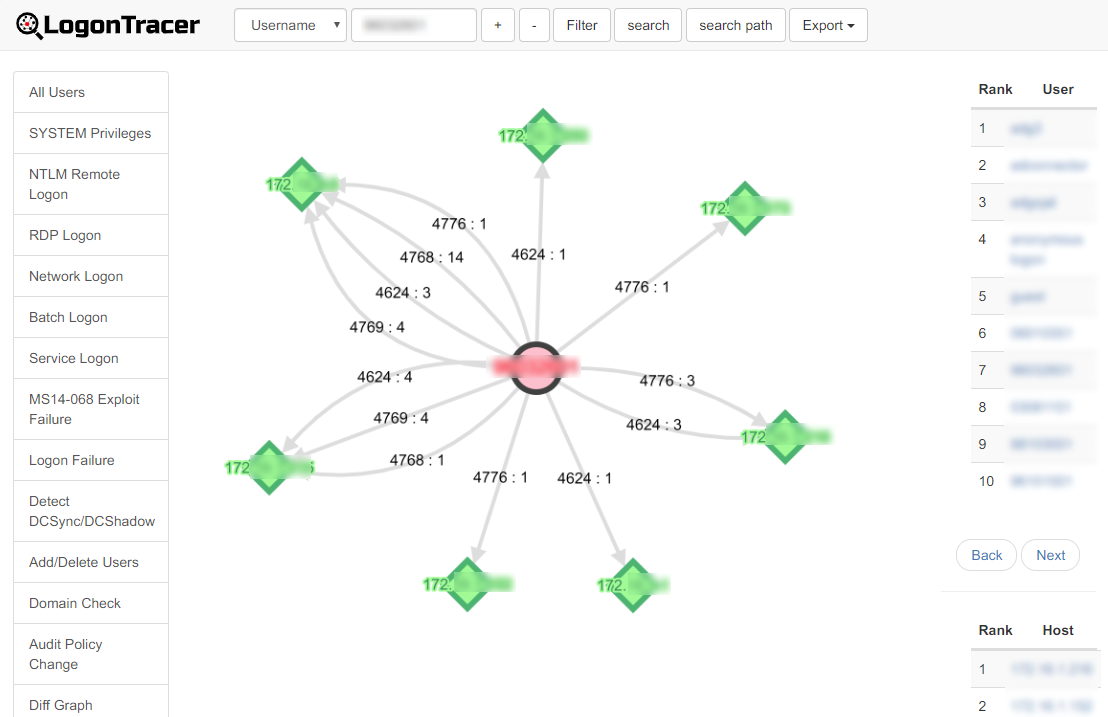

LogonTracer 是由日本資安緊急事件協會(JPCERT/CC)於2013年度發佈的開源日誌分析工具,主要用於視覺化分析Windows登錄日誌,透過分析登錄事件日誌,來識別可疑的惡意活動,它能將特定的事件以視覺化的圖表和時間線顯示,供分析人員快速識別潛在安全威脅。

但是,LogonTracer 支援登入驗證事件(Event ID):

然而,由於工具受限於安裝相依性的套件、資料量處理限制,且僅能分析特定事件,因此仍有更多的優化空間,資安事件分析仍然需要資訊安全專家的專業知識和解釋,以確保正確的反應和防護。